Hệ thống thông tin được sử dụng trong công ty nhằm mục đích thu thập, xử lý, tổ chức và tóm tắt dữ liệu và thông tin. Khi dữ liệu càng nhiều, công ty càng cần chú trọng vào việc hiểu cũng như bảo vệ các dữ liệu đó khỏi bên thứ ba...

1. Mục đích các mối đe dọa hệ thống thông tin

2. Kiểm soát tổng thể hệ thống thông tin (Information System General Controls)

2.1. Kiểm soát tổ chức, nhân sự và hoạt động

2.2. Các biện pháp kiểm soát doanh nghiệp (Company controls)

2.3. Các loại kiểm soát phát triển hệ thống

2.4. Kiểm soát mạng, phần cứng và cơ sở vật chất

2.5. Khắc phục thảm họa và sao lưu dữ liệu (Disaster recovery and data backup)

I. Mục tiêu

- Ghi nhớ mục đích và các mối đe dọa (threats) của hệ thống thông tin.

- Phân tích các biện pháp mà ban quản lý có thể áp dụng để bảo vệ các chương trình và cơ sở dữ liệu khỏi việc bị sử dụng trái phép (unauthorized use).

- Đánh giá kế hoạch duy trì hoạt động kinh doanh

- Áp dụng mục tiêu của một kế hoạch phục hồi sau thảm họa và xác định các thành phần của kế hoạch này, bao gồm các điểm nóng, ấm và lạnh (hot, cold and warm sites)

II. Nội dung

Hệ thống thông tin ngày càng đóng vai trò quan trọng trong hoạt động doanh nghiệp và nó cũng đi kèm với sự gia tăng rủi ro. Trong bài học này, chúng ta sẽ tìm hiểu về những rủi ro mà doanh nghiệp gặp phải do sử dụng hệ thống thông tin và các biện pháp kiểm soát chung (hoặc phổ biến) được sử dụng để giải quyết những rủi ro này.

1. Mục đích các mối đe dọa hệ thống thông tin

Hệ thống thông tin được sử dụng trong công ty nhằm mục đích thu thập, xử lý, tổ chức và tóm tắt dữ liệu và thông tin.

Khi dữ liệu càng nhiều, công ty càng cần chú trọng vào việc hiểu cũng như bảo vệ các dữ liệu đó khỏi bên thứ ba.

Lợi ích và hạn chế của Hệ thống Thông tin:

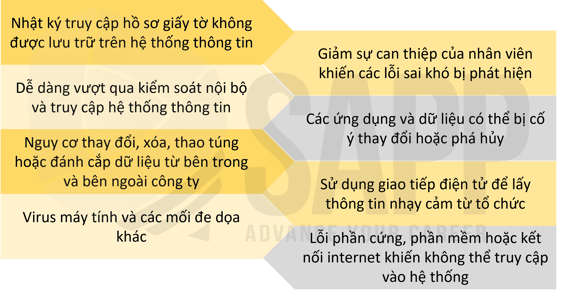

Các rủi ro hệ thống thông tin bao gồm :

2.1. Kiểm soát tổ chức, nhân sự và hoạt động

Các kiểm soát tổ chức, nhân sự và hoạt động liên quan đến cách thức phân chia trách nhiệm và quyền truy cập hệ thống thông tin giữa các nhân viên.

|

Phân chia nhiệm vụ (Segregation of duties) |

Chính sách tổ chức |

Quyền truy cập |

|

Phân tách nhiệm vụ phải được duy trì để giảm thiểu rủi ro gian lận và sai sót trong hệ thống thông tin. |

Thực hiện chính sách nghỉ phép bắt buộc để giảm thiểu khả năng gian lận của một nhân viên đơn lẻ. |

Chỉ những người dùng được cấp phép mới được phép truy cập vào các hệ thống thông tin. |

a. Phân chia nhiệm vụ (Segregation of duties)

Để phân chia nhiệm vụ một cách hiệu quả cần đảm bảo:

-

- Phòng công nghệ thông tin (CNTT) nên độc lập với tổ chức vì phòng này phục vụ cho tất cả các phòng ban.

- Trong bộ phận CNTT, tổ chức nên phân tách các nhiệm vụ CNTT.

- Việc sử dụng công nghệ thông tin hiệu quả có thể giúp việc phân chia nhiệm vụ thuận lợi hơn.

- Đảm bảo rằng các giao dịch được khởi tạo và được phê duyệt bởi các cá nhân không thuộc bộ phận CNTT.

- Đảm bảo rằng phòng kế toán phê duyệt tất cả các thay đổi đối với tệp chính (master file) hoặc các tệp giao dịch liên quan.

b. Chính sách tổ chức

Một số nhân viên có thể lợi dụng việc kiểm soát các hệ thống và dữ liệu tài chính để thực hiện hành vi gian lận. Chính sách nghỉ phép bắt buộc có thể giúp phát hiện và ngừng hành vi gian lận này khi họ phải nghỉ và công việc được kiểm soát bởi người khác.

c. Quyền truy cập

Quản trị viên có thể sử dụng các công cụ bảo mật như mật khẩu và các biện pháp kiểm soát khác để kiểm soát quyền truy cập vào hệ thống, đồng thời có thể theo dõi và giám sát cách thức nhân viên sử dụng hệ thống để đảm bảo không có hành vi sai phạm.

2.2. Các biện pháp kiểm soát doanh nghiệp (Company controls)

Khi các công ty cập nhật hoặc triển khai hệ thống thông tin mới, cần phải có các quy trình và tiêu chuẩn rõ ràng để đảm bảo rằng hệ thống hoạt động hiệu quả, chính xác và an toàn.

Mục đích của kiểm soát doanh nghiệp là để nâng cao độ chính xác, tính hợp lệ, sự an toàn, bảo mật và khả năng thích ứng của hệ thống.

2.3. Các loại kiểm soát phát triển hệ thống

Tất cả các hệ thống thông tin, dù tự động hay thủ công, đều thực hiện bốn chức năng cơ bản đối với thông tin: đầu vào, xử lý, đầu ra, và lưu trữ. Các kiểm soát phát triển hệ thống được đặt tên theo bước xử lý của hệ thống.

|

Kiểm soát đầu vào (Input controls) |

Kiểm soát xử lý (Processing controls) |

Kiểm soát đầu ra (Output controls) |

Kiểm soát lưu trữ (Storage controls) |

|

|

|

|

2.4. Kiểm soát mạng, phần cứng và cơ sở vật chất

Các kiểm soát mạng, phần cứng và cơ sở vật chất bảo vệ thông tin và dữ liệu của công ty.

- Các kiểm soát mạng đảm bảo quyền truy cập phù hợp với từng nhân sự.

- Các kiểm soát cơ sở vật chất bảo vệ phần cứng quan trọng khỏi nguy cơ bị hư hại và truy cập trái phép.

- Dữ liệu di chuyển qua mạng của tổ chức cần có các biện pháp bảo vệ thích hợp để tránh bị tấn công.

- Phần mềm diệt virus và tường lửa bảo vệ mạng khỏi quyền truy cập trái phép và phần mềm độc hại.

2.5. Khắc phục thảm họa và sao lưu dữ liệu (Disaster recovery and data backup)

Các hoạt động của doanh nghiệp luôn tiềm ẩn ít nhất 1 nguy cơ gián đoạn (bao gồm cả thảm họa). Vì vậy một kế hoạch phải được xây dựng để đưa doanh nghiệp từ trạng thái gián đoạn trở lại trạng thái hoạt động nhanh chóng và hiệu quả nhất có thể.

Các tổ chức thường sẽ thiết lập thời gian phục hồi khác nhau cho các bộ phận khác nhau của tổ chức, và sẽ ưu tiên phục hồi sớm hơn cho những bộ phận có chức năng quan trọng đối với hoạt động của công ty.

Những chức năng quan trọng nhất thường bao gồm cơ sở hạ tầng hệ thống thông tin và quyền truy cập vào vốn từ các tổ chức tài chính. Thời gian phục hồi khẩn cấp thường là từ 24 đến 48 giờ. Trong khi những chức năng như quyền truy cập vào máy in có thể mất từ 5 đến 7 ngày.

Có ba loại điểm phục hồi sau thảm họa chính:

|

Điểm lạnh (Cold site) |

Điểm nóng (Hot site) |

Điểm ấm (Warm site) |

|

|

|

-1.png?height=120&name=SAPP%20logo%20m%E1%BB%9Bi-01%20(1)-1.png)