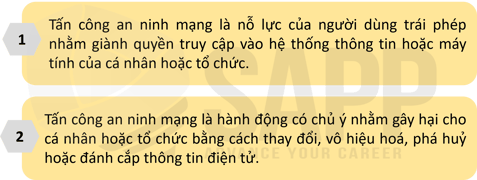

Tấn công an ninh mạng là nỗ lực của người dùng trái phép nhằm giành quyền truy cập vào hệ thống thông tin. Kiểm soát an ninh mạng trong doanh nghiệp bằng việc sử dụng các biện pháp kiểm soát truy cập giúp ngăn chặn các cuộc tấn công an ninh mạng...

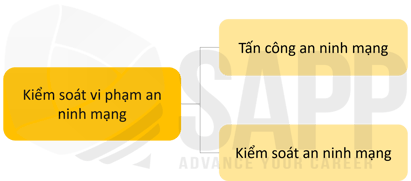

2. Kiểm soát an ninh mạng và bảo mật thông tin

2.1. Bảo mật thông tin (Information security)

I. Mục tiêu

- Xác định và diễn giải các biện pháp kiểm soát và công cụ để phát hiện và ngăn chặn các cuộc tấn công an ninh mạng (cyberattacks).

II. Nội dung

Trong bài học này chúng ta sẽ tìm hiểu về:

Các loại tấn công an ninh mạng khác nhau, cũng như các phương pháp bảo vệ chống lại các cuộc tấn công đó.

1. Tấn công an ninh mạng

Ví dụ:

- Phần mềm độc hại xâm phạm hệ thống hoặc máy tính qua lỗ hổng, chặn truy cập máy chủ, đánh cắp thông tin và có thể làm gián đoạn quá trình xử lý của hệ thống (virus).

- Trình bày sai sự thật hoặc truyền đạt thông tin sai lệch từ nguồn đáng tin cậy nhằm cài đặt phần mềm độc hại hoặc đánh cắp thông tin cá nhân có giá trị (lừa đảo).

2. Kiểm soát an ninh mạng và bảo mật thông tin

2.1. Bảo mật thông tin (Information security)

a. Vai trò

Hệ thống thông tin được coi là trụ cột trong quá trình vận hành và phát triển của doanh nghiệp. Bảo mật thông tin là quá trình giúp cho những hệ thống này được vận hành một cách an toàn và hiệu quả, cụ thể như sau:

- Giúp hỗ trợ các chức năng xử lý dữ liệu.

- Giúp quá trình sử dụng dữ liệu trên hệ thống được thống nhất cùng với các chức năng xử lý dữ liệu.

- Giúp đảm bảo an toàn, bảo mật và toàn vẹn dữ liệu của doanh nghiệp.

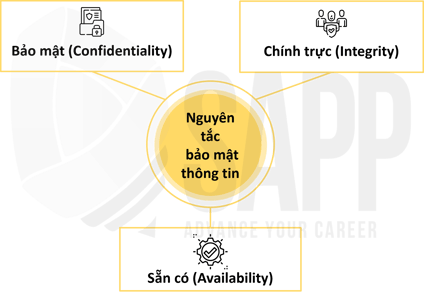

b. Nguyên tắc bảo mật thông tin

Bảo mật thông tin rất quan trọng trong môi trường kinh doanh hiện nay. Bảo mật thông tin được đảm bảo bằng việc tuân thủ các nguyên tắc sau:

- Bảo mật: dữ liệu chỉ nên được truy cập bởi các cá nhân được uỷ quyền.

- Chính trực: dữ liệu được bảo vệ khỏi những truy cập trái phép.

- Sẵn có: dữ liệu được truy cập khi cần thiết.

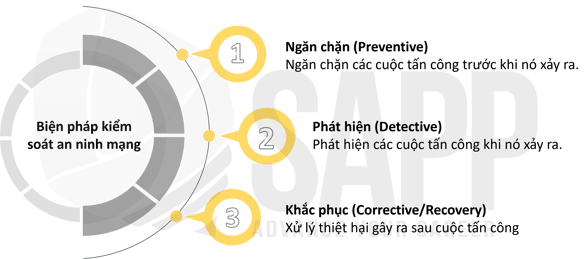

2.2. Kiểm soát an ninh mạng

Kiểm soát an ninh mạng trong doanh nghiệp bằng việc sử dụng các biện pháp kiểm soát truy cập như xác minh sinh trắc học (biometric verification), xác thực đa yếu tố (multifactor authentication), và kiểm soát dựa trên vai trò (role-based control) giúp ngăn chặn các cuộc tấn công an ninh mạng.

Việc thêm tường lửa (firewalls), cùng với kiểm tra khả năng thâm nhập và lỗ hổng (penetration and vulnerability testing) mang đến một cách tiếp cận bảo mật đa tầng và mạnh mẽ hơn.

Doanh nghiệp có thể áp dụng các biện pháp kiểm soát an ninh mạng sau:

Ví dụ:

- Kiểm tra lỗ hổng được sử dụng để xác định các lỗ hổng hiện có nhưng không đánh giá về việc lỗ hổng bị khai thác hay không hoặc bằng cách nào.

- Kiểm tra thâm nhập khai thác các điểm yếu tiềm ẩn trong hệ thống, giúp xác định xem lỗ hồng có thực sự tồn tại và thiệt hại có thể xảy ra.

- Xác minh sinh trắc học bao gồm sử dụng dấu vân tay, nhận dạng khuôn mặt để xác minh danh tính, từ đó ngăn chặn quyền truy cập trái phép và bảo vệ dữ liệu.

- Tường lửa sử dụng trong mạng máy tính để ngăn chặn người dùng truy cập trái phép vào hệ thống, giám sát lưu lượng vào và ra trên mạng và đặt rào chắn xung quanh hệ thống mạng và cơ sở dữ liệu.

III. Bài tập

Question 1:

Which of the following statements most accurately describes an advanced firewall's function?

A. This security measure can provide additional features to deter access to the corporate network, but it is only capable of stateful examination of network traffic

B. It makes it possible for two reliable networks to communicate.

C. It makes it possible for two unknown networks to communicate.

D. Using capabilities like application filtering, it is a network security component that monitors, controls, and creates a barrier for incoming and outgoing network traffic between a trusted and untrusted network.

Answer:

→ The answer is choice D

This best defines an advanced firewall in terms of application filtering, which can determine whether the application traversing the firewall is actually as advertised.

Question 2:

Regarding cyberattacks, which of the following uses only authorized and qualified testers to carry out actual attacks against a computer system or network?

A. Penetration testing.

B. Biometric verification.

C. Vulnerability testing.

D. Multifactor authentication.

Answer:

→ The answer is choice A

Penetration testing is the process of using authorized personnel to launch actual attacks against a computer system or network in order to identify and fix security flaws or weaknesses (security holes) before others, such as outsiders (hackers) and insiders (disgruntled employees), discovered and exploited them.

-1.png?height=120&name=SAPP%20logo%20m%E1%BB%9Bi-01%20(1)-1.png)